La Cybersecurity nelle aziende: un tema anche per il commercialista

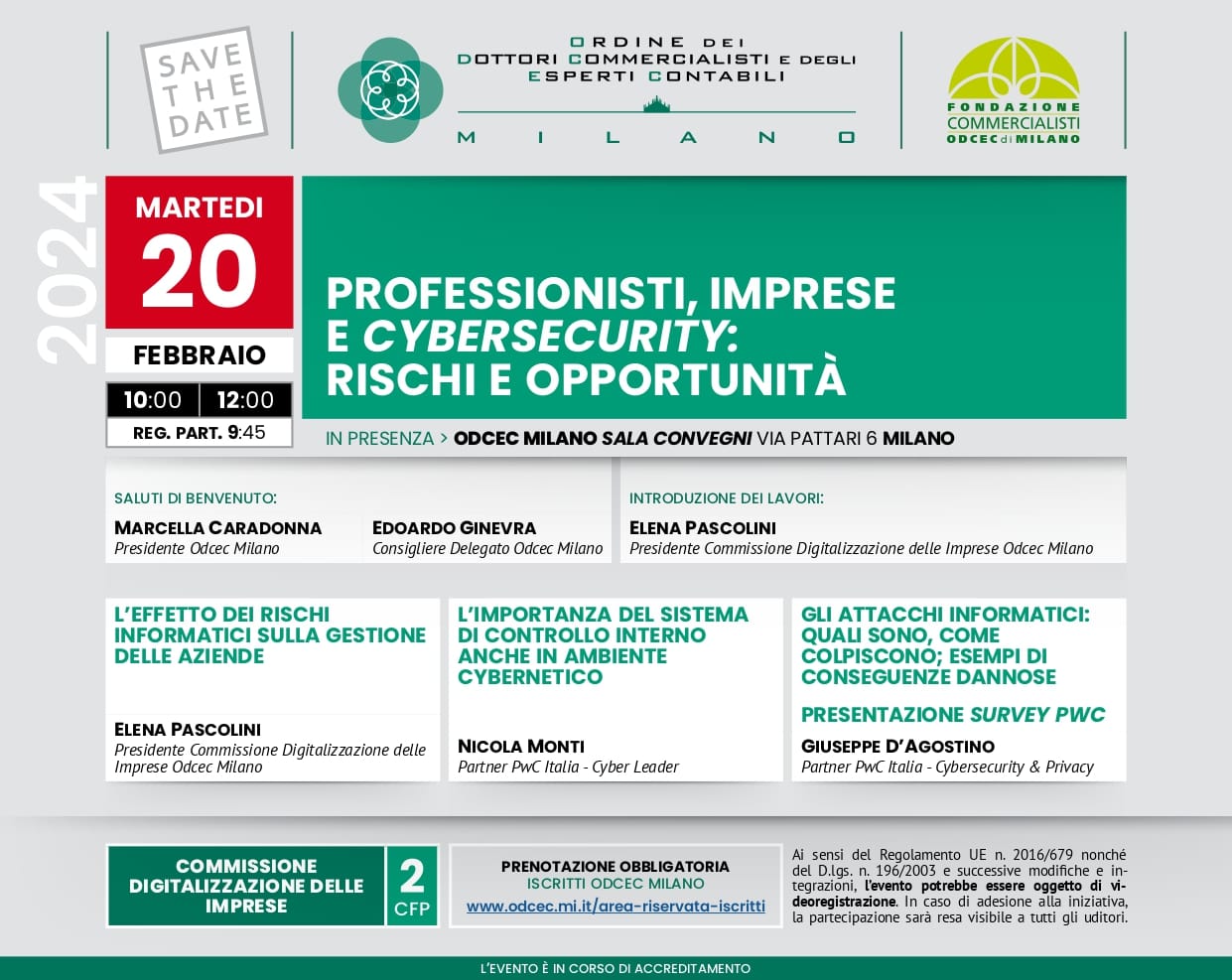

Perché un commercialista dovrebbe occuparsi di cybersecurity? Se ne è parlato ad un convegno dell’Odcec di Milano martedì 20 febbraio, a cui sono intervenuti Elena Pascolini, partner Studio Lombard DCA e Presidente Commissione Digitalizzazione delle Imprese Odcec Milano; Nicola Monti, Partner PWC Italia – Cyber Leader; e Giuseppe D’Agostino, Partner PWC Italia – Cybersecurity & Privacy.

“La digitalizzazione ha portato grandi vantaggi, ma ha anche scoperto il fianco delle piccole e medie imprese” ha introdotto Elena Pascolini. “Oggi, gli attacchi informatici possono bloccare l’operatività, o creare danni finanziari all’impresa, per cui noi commercialisti, in qualità di consulenti, revisori, membri del consiglio di amministrazione o del collegio sindacale, abbiamo il compito di allertare l’impresa su questi temi e creare cultura all’interno dell’azienda”.

Nicola Monti è entrato nel dettaglio, facendo riferimento al Codice della Crisi d’Impresa e dell’insolvenza, che ha come obiettivo la continuità d’impresa, per cui sono stati introdotti nuovi doveri per amministratori e organi di controllo in tema di individuazione e valutazione di un adeguato assetto organizzativo, amministrativo e contabile quale strumento di prevenzione. Riguardo all’adeguatezza dell’assetto organizzativo, l’obiettivo è approntare procedure che garantiscano l’efficacia ed efficienza della gestione dei rischi e del sistema di controllo interno.

Ma esiste una definizione di questo obiettivo? Il principio di revisione internazionale ISA Italia 315 individua cinque componenti del sistema di controllo interno dell’impresa: l’ambiente di controllo; il processo adottato dall’impresa per la valutazione del rischio; il processo adottato dall’impresa per monitorare il sistema di controllo interno; il sistema informativo e la comunicazione; e le attività di controllo. In particolare, parlando del processo adottato dall’impresa per la valutazione del rischio, sono inclusi i rischi che si possono verificare in circostanze quali un sistema informativo nuovo o aggiornato, l’introduzione di una nuova tecnologia, l’utilizzo dell’IT.

L’ambiente IT include le applicazioni IT, l’infrastruttura IT di supporto, così come i processi IT e il personale addetto a tali processi. Oggi, nel 2024, il 95% del flusso informativo aziendale passa attraverso sistemi informatici. La tecnologia è ormai pervasiva in ogni aspetto della gestione d’impresa e un’adeguata gestione degli aspetti di protezione della stessa è imprescindibile dal concetto di continuità aziendale.

Alla luce di questa responsabilità, l’attenzione deve essere elevatissima, considerato che il Cybercrime oggi è una questione globale che interessa privati, aziende e pubbliche amministrazioni. A dicembre 2023 un’operazione dell’Interpol contro il Cybercrime si è conclusa con 1.500 arresti e il sequestro di circa 300 milioni di dollari.

Anche in Italia, dal 2014 a oggi, il numero di attacchi si è triplicato. Le vittime sono aziende appartenenti a tutti i settori industriali, con un’incidenza molto elevata nel settore della sanità: vengono rubati dati sensibili sullo stato psicofisico delle persone, che poi vengono usati per inviare pubblicità commerciali mirate.

Anche gli studi legali e di commercialisti sono a rischio, perché meno preparati agli attacchi. Soprattutto i momenti delicati, come quelli in cui si gestiscono operazioni importanti quali fusioni, scissioni, cessioni, successioni, sono critici: il commercialista detiene in quel frangente informazioni riservate che possono generare un attacco. In questo contesto è fondamentale per lo studio tutelare la riservatezza delle informazioni del cliente.

Sono tante le tecniche di attacco informatico: quella del Phishing prevede l’invio di mail per adescare le vittime, scritte in modo sempre più verosimile anche grazie all’intelligenza artificiale. Se il Phishing colpisce nel mucchio, lo Spear Phishing è un attacco mirato ad una persona che è stata studiata sui social, per cui è molto puntale. Il BEC, Business Email Compromise, è un tipo di Phishing mirato a frodi finanziarie che sfrutta la tecnica dell’impersonificazione avanzata per indurre la vittima presa d’attacco ad eseguire un’operazione sulla base della fiducia.

Quando si pensa agli attacchi informatici, non bisogna immaginarsi l’hacker incappucciato nella cantina; si tratta, piuttosto, di associazioni organizzate come aziende, con un budget d’attacco, un investimento, un conto economico, dei modelli di business, strategie ben precise.

Altre volte, vengono prese di mira non le transazioni finanziarie, quanto piuttosto i valori intellettuali: il furto può riguardare brevetti, modalità di produzione, o anche informazioni sensibili sui prezzi su cui un prodotto è destinato ad uscire sul mercato – dati che possono essere rubati e venduti alla concorrenza.

Evoluzioni del Phishing sono il Vishing, che utilizza la voce campionata tramite l’intelligenza artificiale; lo Smishing, che usa gli SMS; oppure il QRishing, che avviene tramite la scannerizzazione di QR Codes. Per individuare le password c’è il Brute-force, che avviene attraverso la combinazione di carattere, e l’Attacco a dizionario, che consiste nel testare parole di uso comune. Gli attacchi DDoS – Distribute Denial of Services cercano di mettere in sovraccarico di richieste una macchina fino a rendere impossibile l’erogazione dei servizi.

Come fare a difendersi? Attenzione, innanzitutto, allo stile di scrittura della mail, così come all’indirizzo del mittente e al dominio da cui arriva e ad eseguire gli allegati. È bene usare sempre password complesse e l’autenticazione a più fattori.

Di fronte all’aumentare degli attacchi hacker, SEC e Consob hanno rappresentato l’esigenza di includere l'informativa sulla cybersecurity nella rendicontazione periodica obbligatoria resa al mercato e di prevedere all’interno dei CdA risorse con competenze specifiche in questo ambito. Le misure standard per proteggersi, purtroppo, sono abbastanza basilari, mentre gli attacchi diventano sempre più raffinati.

Anche il tema dei costi, spesso, rappresenta un ostacolo ad una sicurezza adeguata, ma è bene quantificare l’investimento rispetto ai rischi, oppure riflettere su una possibile trasformazione di costo diretta ad una protezione più elevata. In molti contesti manca ancora una strategia di investimento.

Quindi, che fare? È importante portare questa consapevolezza in azienda, per cui, quando si parla col cliente, è bene capire se il tema è stato oggetto di approfondimento, qual è l’impatto della tecnologia sul funzionamento dell’azienda, se esiste all’interno un esperto in materia, una valutazione rischi cyber e un piano di implementazione. Una cosa è certa: la cybersecurity è ambito d’interesse anche del commercialista.

Silvia Anna Barrilà